——以“标准化集装箱”重塑软件世界

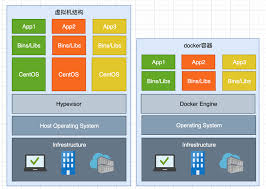

一、Docker核心原理:轻量级虚拟化的“魔法箱”

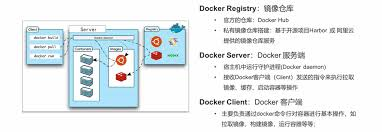

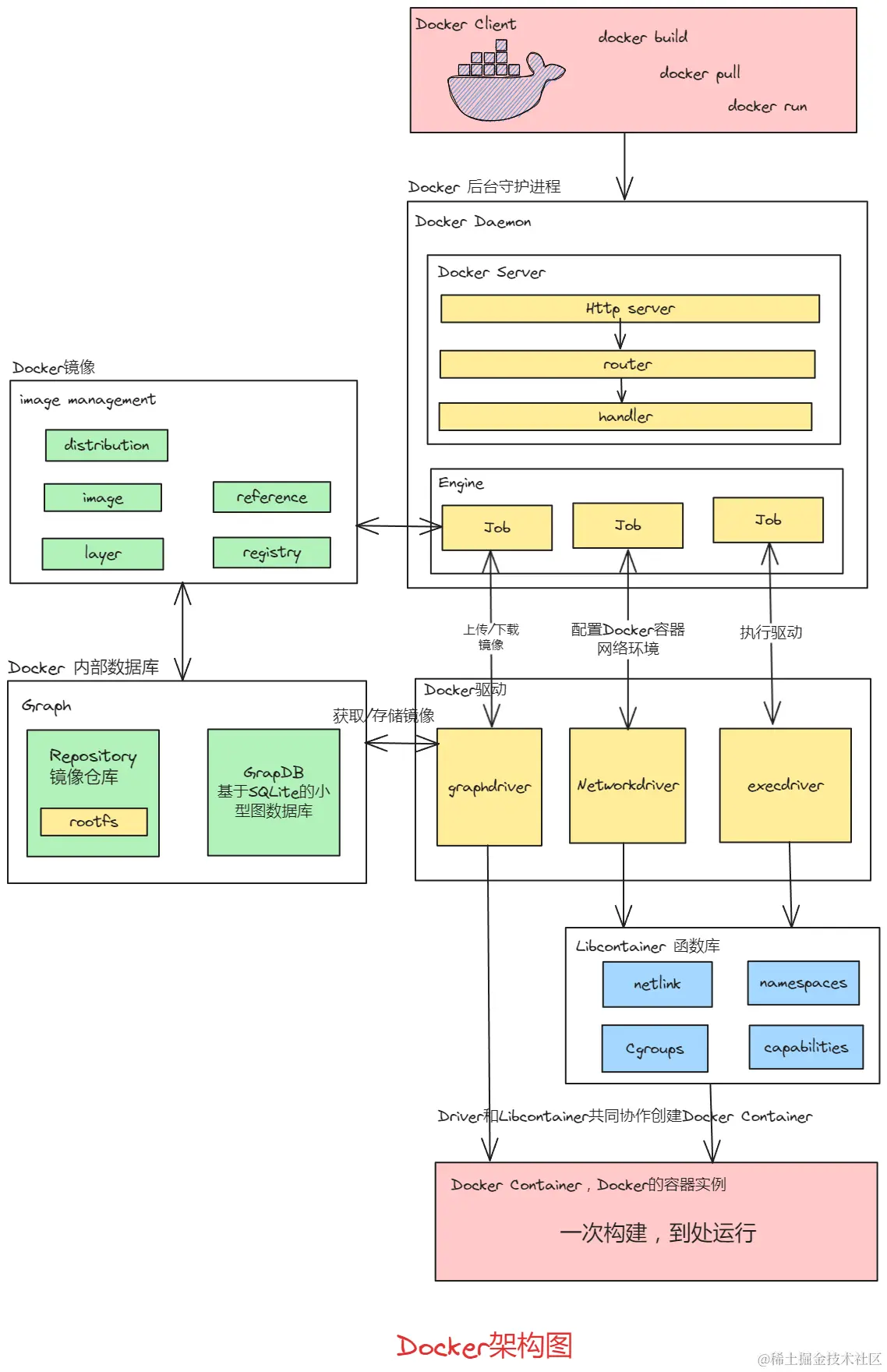

1. 架构与核心组件

-

Docker Daemon(守护进程):

-

角色:Docker的“大脑”,负责镜像管理、容器生命周期控制、网络配置等核心任务。

-

比喻:如同机场的塔台,统一调度所有航班(容器)的起降和航线(网络)。

-

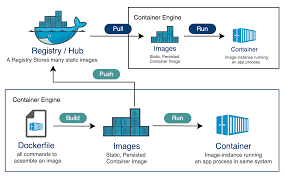

镜像(Image):

-

分层存储(UnionFS):镜像由多层只读文件系统叠加而成,顶层为可写层(容器层)。

-

写时复制(Copy-on-Write):修改文件时复制底层数据,避免冗余存储。

-

比喻:镜像如同乐高积木,每一层是独立的积木块,组合后形成完整模型,复用层可节省空间。

-

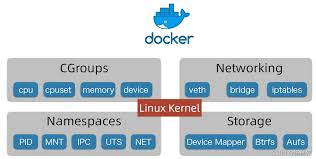

容器(Container):

-

运行实例:镜像的动态表现,通过命名空间(Namespaces)和Cgroups实现隔离。

-

资源隔离:

-

PID Namespace:隔离进程视图(容器内进程ID独立)。

-

Network Namespace:独立IP、端口、路由表(每个容器拥有虚拟网卡)。

-

Mount Namespace:隔离文件系统挂载点(容器内目录独立)。

-

-

比喻:容器是“透明玻璃房”,外界可见其运行状态,但无法直接干扰内部环境。

-

Cgroups(控制组):

-

功能:限制CPU、内存、磁盘I/O等资源,防止单一容器耗尽宿主资源。

-

比喻:Cgroups如同交通信号灯,控制各条道路(容器)的车流量(资源),避免拥堵。

2. 容器网络:虚拟化“交通系统”

-

Bridge模式(默认):

-

容器通过虚拟网桥(如

docker0)连接,分配私有IP,通过NAT与宿主机通信。 -

比喻:类似小区内的内部道路,车辆(数据包)需通过大门(端口映射)进出。

-

Host模式:容器直接共享宿主机网络栈,性能高但牺牲隔离性。

-

比喻:如同在主干道上行驶,无需绕行,但可能与其他车辆(进程)冲突。

-

Overlay网络:跨主机容器通信(如Docker Swarm集群),通过VXLAN隧道封装数据。

-

比喻:建立地下隧道(VXLAN),连接不同城市的道路(宿主机网络)。

二、Docker应用场景:从“开发到边缘”的全域覆盖

1. 开发与测试环境的“时光机”

-

场景痛点:开发环境与生产环境不一致导致“本地能跑,上线崩溃”。

-

解决方案:

-

通过

Dockerfile定义环境,镜像作为开发、测试、生产的统一交付物。 -

开发人员使用

docker-compose一键启动多服务依赖环境(如数据库+缓存+应用)。 -

比喻:Docker镜像如同可重复播放的录像带,确保每次回放(部署)内容完全一致。

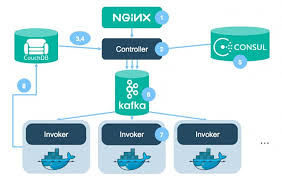

2. 微服务的“细胞化架构”

-

场景需求:将单体应用拆分为独立服务,实现敏捷开发与弹性扩缩容。

-

Docker价值:

-

每个微服务封装为独立容器,通过轻量级网络通信(如gRPC)。

-

Kubernetes动态管理容器生命周期(如自动重启故障实例)。

-

比喻:微服务容器如同蜂群中的工蜂,各司其职,蜂后(Kubernetes)指挥调度。

3. 边缘计算的“轻骑兵”

-

场景挑战:边缘设备(如物联网网关)资源有限,需轻量级、低开销的运行时。

-

Docker方案:

-

使用Alpine等轻量级镜像(仅5MB),减少存储与内存占用。

-

结合K3s(轻量级Kubernetes)管理分布式边缘节点。

-

比喻:Docker容器如同瑞士军刀,功能齐全且便携,适应野外(边缘)复杂环境。

三、Docker部署方案:从“单兵作战”到“集团军”

1. 单机部署:三步构建安全容器

-

步骤1:安装与加固

# Ubuntu安装Docker引擎 sudo apt-get update && sudo apt-get install docker.io sudo systemctl enable --now docker # 安全配置:限制容器权限 docker run --user 1000:1000 myapp:1.0 # 以非root用户运行

-

步骤2:镜像构建优化 dockerfile

# 多阶段构建:减少最终镜像体积 FROM golang:1.19 AS builder COPY . /app RUN go build -o /app/myapp FROM alpine:3.14 COPY --from=builder /app/myapp /usr/local/bin/ CMD ["myapp"]

-

步骤3:数据持久化与网络

# 创建命名卷(持久化数据) docker volume create db_data docker run -v db_data:/var/lib/mysql mysql:8.0 # 自定义网络(容器间安全通信) docker network create app_net docker run --network=app_net --name backend myapp:1.0

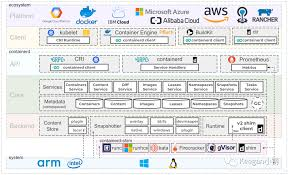

2. 集群部署:Kubernetes编排“容器舰队”

-

架构设计:

-

Master节点:负责调度、监控集群状态。

-

Worker节点:运行容器负载,通过kubelet与Master通信。

-

部署流程:

# 使用kubeadm初始化集群 kubeadm init --pod-network-cidr=10.244.0.0/16 # 部署网络插件(如Calico) kubectl apply -f https://docs.projectcalico.org/manifests/calico.yaml # 部署Docker容器应用 kubectl create deployment myapp --image=myapp:1.0 kubectl expose deployment myapp --port=80 --type=LoadBalancer

-

比喻:Kubernetes如同航母战斗群指挥官,Docker容器是舰载机,按需调度出击。

四、Docker的未来:迈向“云原生宇宙”

1. 与WebAssembly(Wasm)融合

-

趋势:将Wasm轻量级运行时嵌入容器,实现毫秒级启动与跨平台兼容。

-

场景:边缘计算、函数计算(FaaS),如Fastly、Cloudflare Workers。

-

比喻:Docker+Wasm如同“纳米机器人”,体积更小、渗透力更强。

2. 安全进化:机密计算与eBPF

-

机密容器(Confidential Containers):

-

基于Intel SGX/TDX技术,加密容器内存数据,防止硬件层攻击。

-

eBPF技术:

-

实现容器网络的可观测性(如Cilium),动态拦截安全威胁。

-

比喻:安全容器如同“防弹玻璃房”,外部攻击难以穿透。

3. 无服务器(Serverless)的底层基石

-

冷启动优化:通过镜像快照(如Firecracker)实现百毫秒级容器启动。

-

场景:AWS Lambda、Google Cloud Run等无服务架构依赖容器化隔离。

4. 可持续发展:绿色IT与资源优化

-

技术方向:

-

动态资源回收(闲置容器自动休眠)。

-

基于AI的弹性扩缩容(预测负载,减少资源浪费)。

五、总结:Docker的“三位一体”哲学

-

简单性:镜像封装、命令标准化,降低技术门槛。

-

隔离性:命名空间与Cgroups构建安全边界。

-

普适性:从开发笔记本到万节点集群,从云端到边缘,无处不在。

行动号召:

-

入门实验:从

docker run -d -p 80:80 nginx开启第一个容器。 -

生产实践:使用Harbor搭建私有仓库,结合Prometheus监控容器健康。

-

探索前沿:尝试Kubernetes Operator模式或WasmEdge运行时。

Docker不仅是技术工具,更是软件工业化的“元语言”,它通过容器化思维,让全球开发者共享同一套交付标准,正如集装箱革命统一了全球物流——从此,代码的海洋,再无孤岛。